Gli attacchi informatici sono in continua evoluzione, soprattutto in questo periodo di forte fluidificazione del lavoro e di passaggio al digital workplace. L’evoluzione e la sofisticazione delle minacce impongono alle aziende di dotarsi di soluzioni di prevenzione sempre più complesse. Uno degli aspetti più rilevanti e preoccupanti è la crescente mutabilità dei codici malevoli. Basare la tua sicurezza informatica su forti controlli preventivi non è più sufficiente. Non esiste una sicurezza perfetta. Le moderne minacce avanzate e gli attacchi mirati alla fine saranno in grado di superare qualsiasi difesa.

Cyber Security

I Nostri Specialist della Cyber Security

Il nostro obiettivo è fornire ai clienti strumenti capaci di raggiungere un livello di sicurezza tale da preservare il loro core business. Per far questo ci vuole continua formazione dei nostri specialist e una sinergia con il team delle realtà che seguiamo in ogni fase di gestione del processo di sicurezza informatica. La missione è quella di rendere le aziende resilienti agli attacchi cyber.

Le prime considerazioni da fare:

1

Fotografia

infrastruttura IT

2

Aree da tutelare

3

Grado di

Vulnerabilità

Il nostro approccio alla Sicurezza

Security

Assessment

è un insieme di attività mirate alla valutazione del rischio IT. Comprende la disciplina di Vulnerability Assessment e di Risk Assessment.

Vulnerability Assessment in ottica GDPR

È la prima attività che viene svolta e si tratta di un’attività finalizzata all’individuazione del maggior numero di vulnerabilità presenti nei vari asset informatici aziendali. Durante questo tipo di processo si rileva la presenza di problematiche senza eseguire alcun tipo di attacco o violazione dei sistemi; il rilevamento viene eseguito esclusivamente tramite analisi dei sistemi, service enumeration e verifiche dei database di vulnerabilità pubblicate. Queste attività sono cruciali nel complessivo processo di compliance alla normativa introdotta dal GDPR.

Penetration Test

Il rilevamento delle vulnerabilità prevede una fase di simulazione di attacco informatico per avere una reale stima dell’impatto che certe problematiche comportano. Svolgiamo le varie attività seguendo le principali metodologie e regole di compliance attualmente adottate a livello internazionale.

Risk Assessment

Consiste nell’analisi delle vulnerabilità, valutandone il rischio in modalità qualitativa o quantitativa. Definisce le eventuali azioni da intraprendere, finalizzate alla riduzione dell’esposizione ai rischi, adeguando azioni e strumenti, creando la giusta barriera a protezione dalle numerose minacce per garantire confidenzialità e integrità.

Cosa prevede la nostra proposta

Valutazione e Gestione del Rischio Informatico

“Cyber Attack Simulation”

Patching Mirato

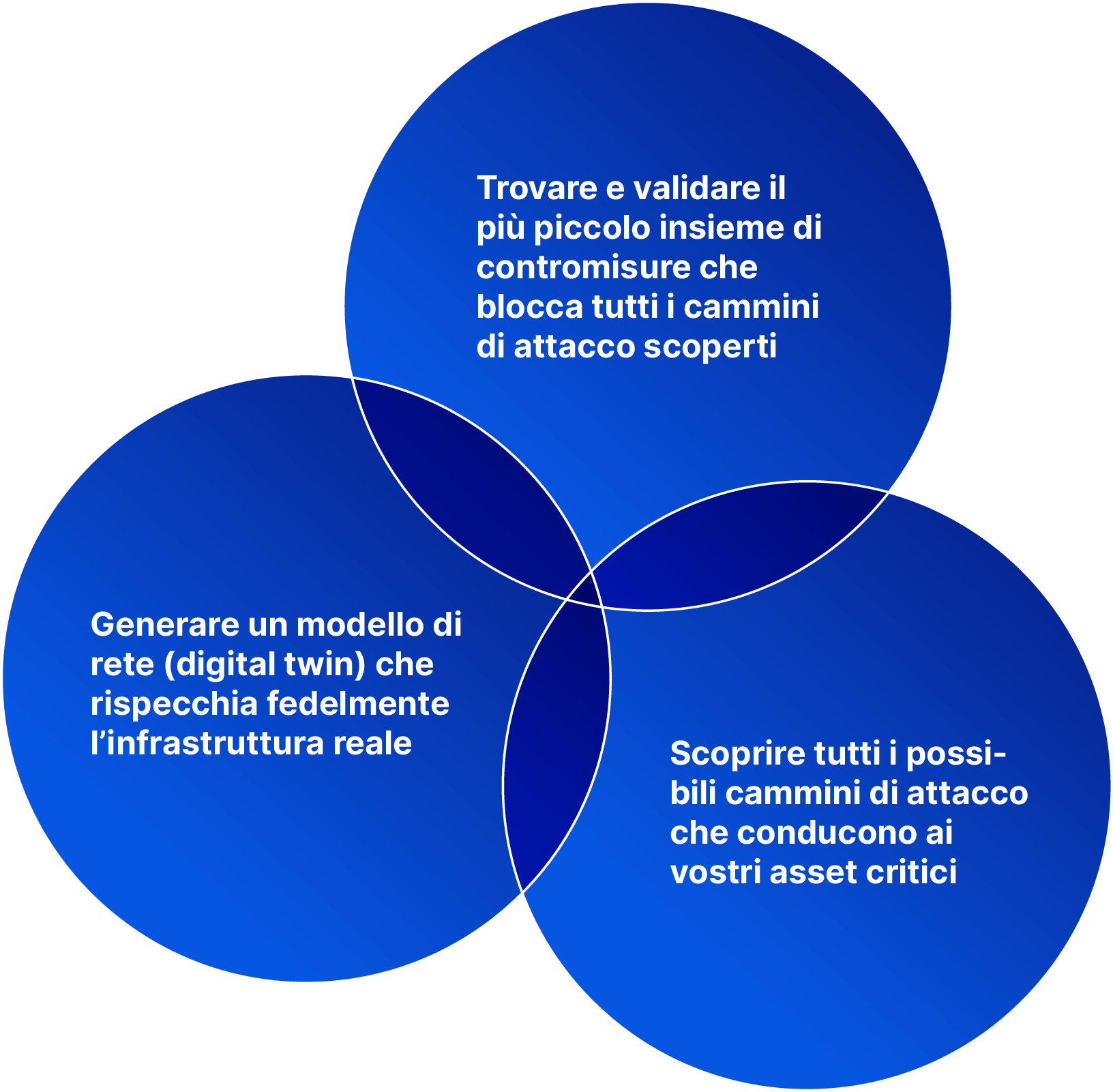

Dopo aver valutato il rischio, la nostra piattaforma calcola il più piccolo insieme di contromisure per neutralizzare il rischio.

Questo insieme contiene dei rimedi pronti all’uso

per mettere in sicurezza la tua infrastruttura.

Il nostro Digital Twin valida le contromisure, che devono essere applicate sulla tua infrastruttura reale, attraverso centinaia di migliaia di simulazioni.

Alla fine di questo processo, l’insieme di contromisure da applicare è solitamente minore del 5%, rispetto al numero di vulnerabilità scoperte sulla tua infrastruttura.

Gemello Digitale

Con il termine “Digital Twin” ci si riferisce ad una replica digitale di un asset, un processo, una persona, un luogo, un’infrastruttura od un device generico. Un Digital Twin supporta, inoltre, asset potenziali, sia fisici che logici. Questo permette di eseguire analisi WHAT-IF anche quando gli asset ancora non esistono. Per la prima volta il concetto di Digital Twin entra nel mondo della sicurezza informatica.

Cyber Twin fornisce una completa valutazione delle minacce cibernetiche attraverso la Digital Twin: una soluzione predittiva che può creare automaticamente una copia virtuale della tua infrastruttura IT/OT e modellare un grande numero di attacchi e tecniche di attacco, eseguendo centinaia di migliaia di simulazioni per scoprire i potenziali cammini di attacco che gli intrusi (hacker, worm o altri) implementeranno contro l’infrastruttura.

I Vantaggi del

Cyber Twin Attack Simulation

Nessun impatto sull’ambiente di produzione

Permette di attaccare un’infrastruttura centinaia di migliaia di volte senza interferire minimamente con il corretto funzionamento dell’infrastruttura stessa.

Simulazioni su un Gemello Digitale

Viene costruito un Digital Twin. Con un 1 milione di attacchi simulati e reportistica sulle vulnerabilità con tempistica di penetrazione sul sistema.

Risk Assessment continuo

Valutazione continua del rischio informatico semplicemente aggiornando il tuo Digital Twin con le vulnerabilità appena scoperte.

Calcolo delle contromisure

Queste attività riguardano i servizi di risk management di tipo evoluto per il calcolo delle contromisure da applicare e la valutazione del rischio residuo.